先大概說說簡單的結構…前端一個Nginx反向代理,后端一個Nginx instance app for PHP…實際上就是個Discuz,之前面對CC攻擊都是預警腳本或者走CDN,但是這次攻擊者不再打流量,而是針對數(shù)據(jù)庫請求頁面進行攻擊,如search操作…帖子ID F5等..從日志分析來看是從3個URL著手攻擊的,當時使用Nginx 匹配$query_string 來return 503…不過會導致頁面不能訪問,所以想到這么一個折中的辦法。

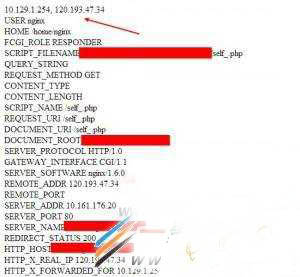

首先你看一段代理請求的日志:

##通過分析,在后端發(fā)現(xiàn)其代理訪問過來的數(shù)據(jù)都是兩個IP的,默認情況下直接訪問獲取真實IP,其IP只有一個,而通過手機 3G/4G上網(wǎng)則是2個IP,不過有匿名IP的話,到服務器則只有一個IP,這種就不太好判斷了...

[root@ipython conf]# tail -f /var/log/nginx/logs/access.log | grep ahtax

120.193.47.34 - - [26/Sep/2014:23:34:44 +0800] "GET /ahtax/index.html HTTP/1.0" 503 1290 "-" "Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/31.0.1650.63 Safari/537.36" "10.129.1.254, 120.193.47.34"

使用PHP分析下訪問時的_SERVER變量

通過瀏覽器訪問確認相關參數(shù)

有了這個特征就很好判斷了….

首先需要有一個正則來匹配日志里的兩個IP,Nginx正則依賴pcre庫...

重載配置后就可以限制使用代理IP來訪問的網(wǎng)站用戶了

新聞熱點

疑難解答

圖片精選