在服務器中,3389端口的開放是必需的,因為任何服務器的管理員如果想很好地管理自己的服務器,都需要開啟這種方便的網絡管理服務。不過3389端口一旦開啟,必然會引來無數黑客,即便那些黑客破解不了密碼,也很可能占用你的連接請求數,使你無法登錄自己的服務器。

關閉服務器中的3389端口的方法很簡單。在windows2000或2003中,進入控制面板,然后選擇“管理工具”中的“服務”,在彈出的服務列表中,選中“Terminal Services”,將該服務的啟動類型改為“手動”,然后停止這個服務就可關閉3389端口了。

在windows XP中被黑客悄悄開啟遠程協作的現象也不是沒有發生過。可以右鍵點擊“我的電腦”,進入“系統屬性”窗口中的“遠程”選項卡界面,取消對“遠程桌面”和“遠程協作”選擇,再單擊確定即可關閉3389端口。

135端口:

利用135端口的黑客想要得到管理員的宇航局碼和口令,過程往往是很簡單,他們似乎部有自己的方法和手段。關閉135端口,停止可能被黑客利用的RPC服務,不給他們任何能夠利用系統弱點的機會。

但單純地將RPC服務停止會對某些網絡用戶造成不必要的麻煩。在網絡中,只有使用微軟DCOM技術的程序才會調用RemoteProcedure Call,也就是135端口服務,所以在面臨這個問題時,將DCOM服務停止是最好的方法。

首先點擊“開始”菜單,在“運行”里輸入dcomcnfg.exe命令,在彈出的設置窗口中選擇“默認設置”標簽選項,然后點擊選擇此選項頁面中的“在這臺計算機上啟用分布式COM”選項,最后點擊確定完成。這樣你就可以很好地保護你的電腦了,任何黑客都無法對你電腦中的DCOM服務和DCOM應用程序進行遠程操作與訪問,達到了既不關閉又能夠停止135端口,讓黑客放棄攻擊你的目的。

137、138端口:

在關閉137和138端口之前,先介紹一下NetBIOS服務。很多人認為NetBIOS服務是一個網絡協議,其實不然。NetBIOS只是網絡基本的輸入/輸出系統,是一個應用于程序接口,用于數據源與目的地之間的數據交換。不過它所包含的端口及一些命名原則屬于OSI(Open System Interconnection)模式的上三層,與低層的通訊協議是全然獨立的。因此NetBIOS服務能夠成功地建構于不同的通訊協議上,讓它支持訪問計算機應用程序和設備通信時所要用到各種服務。正是由于考慮到了NetBIOS服務這種基于TCP/IP協議下的特點,而NetNBIOS又完全依靠137、138端口支撐,因此如果停止了NetBIOS,就能夠將137和138端口的危險根除。

停止NetBIOS方法很簡單,鼠標右擊桌面上的“網上鄰居”圖標,然后從彈出的快捷菜單中選擇“屬性”命令,再在“本地連接”中再一次點擊右鍵,選擇屬性。在彈出的窗口中找到并打開“Internet協議(TCP/IP)”參數設置窗口,單擊“高級”按鈕,在隨后彈出的設置框中選中“WINS”標簽。打開WINS的標簽頁面后,選中“禁用TCP/IP上的NetBIOS(S)”,最后單擊確定按鈕完成關閉即可。這樣黑客就只有完全打消利用你的137和138端口進行攻擊的想法了。

139端口:

僅僅停止TCP/IP協議下的NetBIOS服務,是不能將139端口完全關閉的。因為網絡中的打印機共享服務是通過139端口實現的,通過上面的方法關閉139端口的話你還必須將打印機服務停止掉。

關閉打印機服務首先鼠標右鍵單擊桌面的“網上鄰居”圖標,選擇屬性,打開“網絡和撥號連接”窗口。然后再右擊“本地連接”或“Internet”圖標,選擇屬性,在彈出的界面中取消“Microsoft網絡的文件和打印機共享”選項,再單擊確定完成操作。只有這樣才能夠配合NetBIOS的關閉將139端口完全關閉。

還有一種方法,首先同樣打開網絡協議中的“Internet協議(TCP/IP)”屬性設置界面,選擇界面中的“常規”標簽選項,在常規標簽選項頁面中單擊“高級”按鈕,此時會彈出一個高級設置窗口,再點擊該窗口中”選項”標簽,將該頁面中的“TCP/IP篩選”選中,然后點擊屬性按鈕,在彈出的設置界面中選擇“只允許”,此時再點擊下面那個“添加”按鈕,將系統中需要用到的所有端口號碼輸出入在這個對話框中。當然要關閉的端口不用輸入,這樣你不僅能夠關閉139端口的訪問權,還能夠控制住所有端口的活動。

445端口:

對于445端口的潛在危脅,可以通過設置天網防火墻的“自定義IP規則”來限制。首先雙擊打開天網防火墻的主界面,然后點擊界面右邊的“自定義IP規則”按鈕,在彈出的規則菜單中點擊“新增加規則”在彈出的新增加規則窗口中點擊“TCP”標簽選項。在選項中的“本地端口”中輸入從445到0的數字,對方端口中均填寫為0,滿足條件選擇為“攔截”,然后勾選“警報”和“記錄”選項,最后再將上面的癥結和癥狀作為說明填寫到“名稱”和“說明”中,點擊確定完成操作。金山網鏢中,我們需要點擊工具中的“IP規則編輯”,在彈出的窗口中同樣點擊添加IP規則,具體設置方法和天網一樣。不過金山網鏢中默認已經添加了445端口的防護。

當電腦中沒有安裝防火墻的時候,我們可以通過注冊表來手工關閉,在開始運行菜單輸入“regedit”打開注冊表編輯器,然后依次單擊“HKEY-LOCAL-MACHINE/SYSTEM/Current ControlSet/Services/NetBT/Parameters”分支,新建一個名為“SMBDeviceEnabled”的雙字節值。最后雙擊“SMBDeviceEnabled”選項,在彈出的數值設置界面中,將其數值設置為“0”。關閉注冊表編輯界面,將系統重新啟動,445服務端口就會被徹底的關閉了。

21端口:21端口主要用于FTP(File Transfer Protocol,文件傳輸協議)服務。

23端口:23端口主要用于Telnet(遠程登錄)服務,是Internet上普遍采用的登錄和仿真程序。

25端口:25端口為SMTP(Simple Mail Transfer Protocol,簡單郵件傳輸協議)服務器所開放,主要用于發送郵件,如今絕大多數郵件服務器都使用該協議。

53端口:53端口為DNS(Domain Name Server,域名服務器)服務器所開放,主要用于域名解析,DNS服務在NT系統中使用的最為廣泛。

67、68端口:67、68端口分別是為Bootp服務的Bootstrap Protocol Server(引導程序協議服務端)和Bootstrap Protocol Client(引導程序協議客戶端)開放的端口。

69端口:TFTP是Cisco公司開發的一個簡單文件傳輸協議,類似于FTP。

79端口:79端口是為Finger服務開放的,主要用于查詢遠程主機在線用戶、操作系統類型以及是否緩沖區溢出等用戶的詳細信息。

80端口:80端口是為HTTP(HyperText Transport Protocol,超文本傳輸協議)開放的,這是上網沖浪使用最多的協議,主要用于在WWW(World Wide Web,萬維網)服務上傳輸信息的協議。

99端口:99端口是用于一個名為“Metagram Relay”(亞對策延時)的服務,該服務比較少見,一般是用不到的。

109、110端口:109端口是為POP2(Post Office Protocol Version 2,郵局協議2)服務開放的,110端口是為POP3(郵件協議3)服務開放的,POP2、POP3都是主要用于接收郵件的。

111端口:111端口是SUN公司的RPC(Remote Procedure Call,遠程過程調用)服務所開放的端口,主要用于分布式系統中不同計算機的內部進程通信,RPC在多種網絡服務中都是很重要的組件。

113端口:113端口主要用于Windows的“Authentication Service”(驗證服務)。

119端口:119端口是為“Network News Transfer Protocol”(網絡新聞組傳輸協議,簡稱NNTP)開放的。

135端口:135端口主要用于使用RPC(Remote Procedure Call,遠程過程調用)協議并提供DCOM(分布式組件對象模型)服務。

137端口:137端口主要用于“NetBIOS Name Service”(NetBIOS名稱服務)。

139端口:139端口是為“NetBIOS Session Service”提供的,主要用于提供Windows文件和打印機共享以及Unix中的Samba服務。

143端口:143端口主要是用于“Internet Message Access Protocol”v2(Internet消息訪問協議,簡稱IMAP)。

161端口:161端口是用于“Simple Network Management Protocol”(簡單網絡管理協議,簡稱SNMP)。

443端口:43端口即網頁瀏覽端口,主要是用于HTTPS服務,是提供加密和通過安全端口傳輸的另一種HTTP。

554端口:554端口默認情況下用于“Real Time Streaming Protocol”(實時流協議,簡稱RTSP)。

1024端口:1024端口一般不固定分配給某個服務,在英文中的解釋是“Reserved”(保留)。

1080端口:1080端口是Socks代理服務使用的端口,大家平時上網使用的WWW服務使用的是HTTP協議的代理服務。

1755端口:1755端口默認情況下用于“Microsoft Media Server”(微軟媒體服務器,簡稱MMS)。

4000端口:4000端口是用于大家經常使用的QQ聊天工具的,再細說就是為QQ客戶端開放的端口,QQ服務端使用的端口是8000。

5554端口:在今年4月30日就報道出現了一種針對微軟lsass服務的新蠕蟲病毒——震蕩波(Worm.Sasser),該病毒可以利用TCP 5554端口開啟一個FTP服務,主要被用于病毒的傳播。

5632端口:5632端口是被大家所熟悉的遠程控制軟件pcAnywhere所開啟的端口。

8080端口:8080端口同80端口,是被用于WWW代理服務的,可以實現網頁瀏覽。

武林網小編注意:一般有兩種方法一個使用防火墻、另外一個就是使用安全策略來實現。

安全策略

為了讓你的系統變為銅墻鐵壁,應該封閉這些端口,主要有:TCP135、139、445、593、1025 端口和 UDP 135、137、138、445 端口,一些流行病毒的后門端口(如 TCP 2745、3127、6129 端口),以及遠程服務訪問端口3389。下面介紹如何在WinXP/2000/2003下關閉這些網絡端口:

方法/步驟

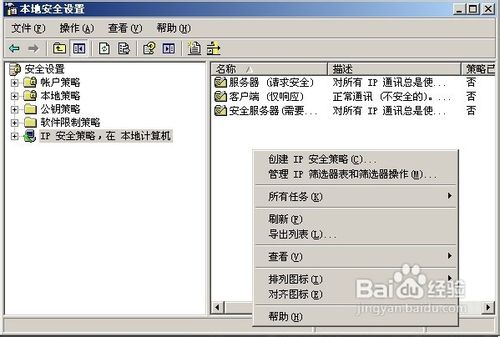

1、 第一步, 點擊“開始”菜單/設置/控制面板/管理工具,雙擊打開“本地安全策略”,選中“IP安全策略,在本地計算機”,在右邊窗格的空白位置右擊鼠標,彈出快捷菜單,選擇“創建 IP安全策略”(如右圖),于是彈出一個向導。在向導中點擊“下一步”按鈕,為新的安全策略命名;再按“下一步”,則顯示“安全通信請求”畫面,在畫面上把“激活默認相應規則”左邊的鉤去掉,點擊“完成”按鈕就創建了一個新的IP 安全策略。

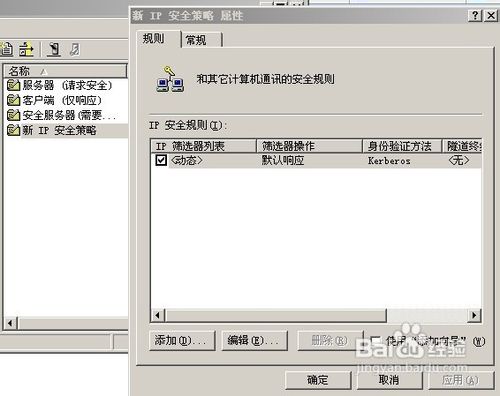

2、 第二步,右擊該IP安全策略,在“屬性”對話框中,把“使用添加向導”左邊的鉤去掉,然后單擊“添加”按鈕添加新的規則,隨后彈出“新規則屬性”對話框,在畫面上點擊“添加”按鈕,彈出IP篩選器列表窗口;在列表中,首先把“使用添加向導”左邊的鉤去掉,然后再點擊右邊的“添加”按鈕添加新的篩選器。

3、 第三步,進入“篩選器屬性”對話框,首先看到的是尋址,源地址選“任何 IP 地址”,目標地址選“我的 IP地址”;點擊“協議”選項卡,在“選擇協議類型”的下拉列表中選擇“TCP”,然后在“到此端口”下的文本框中輸入“135”,點擊“確定”按鈕(如左圖),這樣就添加了一個屏蔽 TCP 135(RPC)端口的篩選器,它可以防止外界通過135端口連上你的電腦。

點擊“確定”后回到篩選器列表的對話框,可以看到已經添加了一條策略,重復以上步驟繼續添加 TCP 137、139、445、593 端口和UDP 135、139、445 端口,為它們建立相應的篩選器。

重復以上步驟添加TCP 1025、2745、3127、6129、3389端口的屏蔽策略,建立好上述端口的篩選器,最后點擊“確定”按鈕。

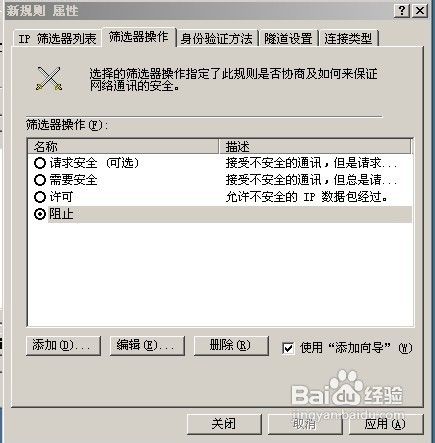

4、 第四步,在“新規則屬性”對話框中,選擇“新 IP篩選器列表”,然后點擊其左邊的圓圈上加一個點,表示已經激活,最后點擊“篩選器操作”選項卡。在“篩選器操作”選項卡中,把“使用添加向導”左邊的鉤去掉,點擊“添加”按鈕,添加“阻止”操作(右圖):在“新篩選器操作屬性”的“安全措施”選項卡中,選擇“阻止”,然后點擊“確定”按鈕。

5、第五步,進入“新規則屬性”對話框,點擊“新篩選器操作”,其左邊的圓圈會加了一個點,表示已經激活,點擊“關閉”按鈕,關閉對話框;

最后回到“新IP安全策略屬性”對話框,在“新的IP篩選器列表”左邊打鉤,按“確定”按鈕關閉對話框。在“本地安全策略”窗口,用鼠標右擊新添加的 IP 安全策略,然后選擇“指派”。

注意事項

于是重新啟動后,電腦中上述網絡端口就被關閉了,病毒和黑客再也不能連上這些端口,從而保護了你的電腦。

你的系統中的“IPSEC Policy Agent”服務必須在啟動狀態,否則前面的規則會不起作用。

新聞熱點

疑難解答