一、禁止默認共享。

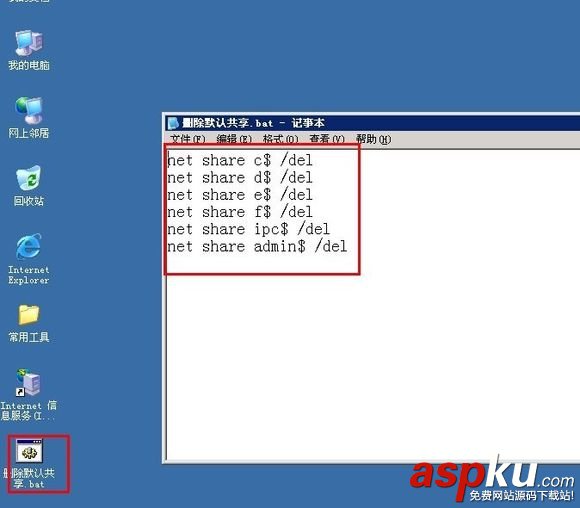

方法一:建立一個記事本,填上以下代碼。保存為*.bat并加到啟動項目中

net share c$ /delnet share d$ /del net share e$ /del net share f$ /del net share ipc$ /del net share admin$ /del

方法二:修改注冊表,(注意修改注冊表前一定要先備份一下注冊表,備份方法。在 運行>regedit,選擇 文件》導出 ,取個文件名,導出即可,如果修改注冊表失敗,可以找到導出的注冊表文件雙擊運行即可。)

HKEY_LOCAL_MACHINE/SYSTEM/CurrentControlSet/Services/LanmanServer/Parameters

新建 “DWORD值”值名為 “AutoShareServer” 數據值為“0”

二、遠程桌面連接配置。

開始 > 程序 > 管理工具 > 終端服務配置 > 連接

選擇右側”RDP-tcp”連接右擊 屬性 > 權限 刪除(除system外)所有用戶組 添加單一的允許使用的管理員賬戶,這樣即使服務器被創建了其它的管理員.也無法使用終端服務。

三、serv_u安全設置(注意一定要設置管理密碼,否則會被提權)

打開serv_u,點擊“本地服務“,在右邊點擊”設置/更改密碼“,如果沒有設置密碼,”舊密碼為空,填好新密碼點擊”確定“。

VEVB武林網小編注:最好不要用serv_u,有人告侵權問題,建議用FileZilla Server.

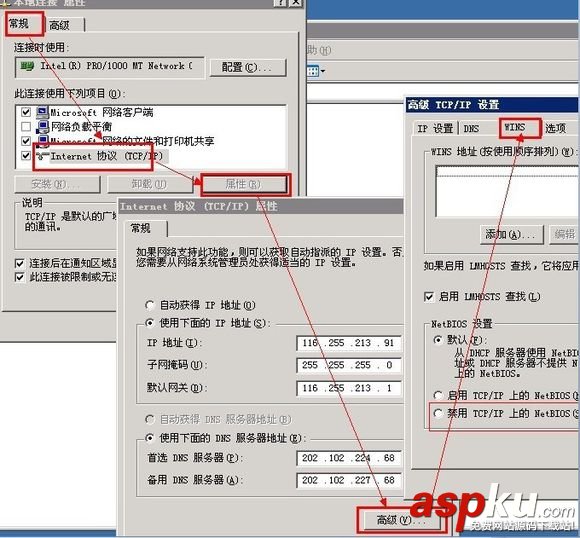

四、關閉139、445端口

①控制面板-網絡-本地鏈接-屬性(這里勾選取消"網絡文件和打印機共享")-tcp/ip協議屬性-高級-WINS-Netbios設置-禁用Netbios,即可關閉139端口

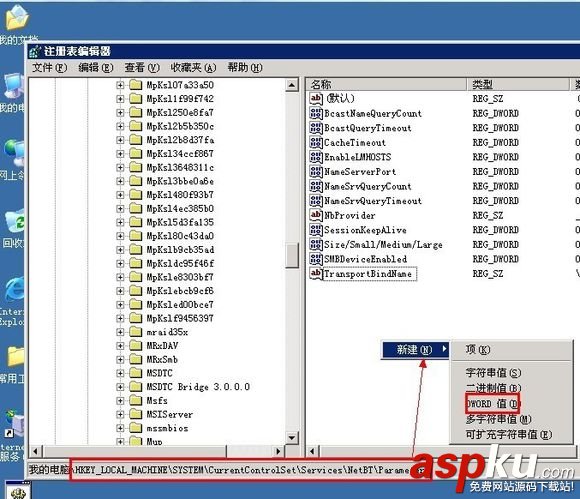

②關閉445端口(注意修改注冊表前一定要先備份一下注冊表,備份方法。在運行>regedit,選擇文件》導出,取個文件名,導出即可,如果修改注冊表失敗,可以找到導出的注冊表文件雙擊運行即可。)

HKEY_LOCAL_MACHINE/System/CurrentControlSet/Services/netBT/Parameters

新建“DWORD值”值名為“SMBDeviceEnabled”數據為默認值“0”

五、刪除不安全組件

Wscript.Shell 、Shell.application 這兩個組件一般一些ASP木馬或一些惡意程序都會使用到。

方法:在“運行”里面分別輸入以下命令

①regsvr32 /u wshom.ocx 卸載Wscript.Shell 組件

②regsvr32 /u shell32.dll 卸載Shell.application 組件。

③regsvr32 /u %windir%/system32/Wshext.dll

六、設置iis權限。

針對每個網站單獨建立一個用戶。

①首先,右擊“我的電腦”》管理》本地計算機和組》用戶,在右邊。右擊“新用戶”,建立新用戶,并設置好密碼。

例如:添加test為某一網站訪問用戶。

②設置站點文件夾的權限

然后,打開internet信息服務管理器。找到相應站點。右擊,選擇“權限”

選擇權限后

只保留一個超級管理員administrator(可以自己定義),而不是管理員組administrators。和系統用戶(system),還有添加訪問網站的用戶。可以點擊“添加”將剛才在系統創建的用戶(如test)添加里面。然后勾選該用戶(test)讀取和運行、列出文件夾目錄、讀取、寫入的權限。超級管員(administrator)”完全控制”,系統用戶(system) “完全控制”權限。并且選擇用戶(test)?“高級”

點擊“應用”后,等待文件夾權限傳遞完畢。

然后點“確定”。

注意:

③設置訪問用戶。

右擊 站點 屬性==》目錄安全性==》編輯, 將剛才添加的用戶(如test)添加到匿名訪問用戶。密碼和添加用戶時密碼一致。

④設置站點訪問權限。

右擊要設置的站點。屬性==》主目錄 本地路徑下面只選中 讀取 記錄訪問 索引資源

其它都不要選擇。執行權限 選擇 “純腳本”.不要選擇“腳本和可執行文件”。

其它設置和就是iis站點的一般設置,不再多說。

注意:對于 ASP.NET 程序,則需要設置 IIS_WPG 組的帳號權限、上傳目錄的權限設置。這時需要注意,一定要將上傳目錄的執行權限設為“無”,將文件夾的寫入權限選上,這樣即使上傳了 ASP、PHP 等腳本程序或者 exe 程序,也不會在用戶瀏覽器里觸發執行,

對于純靜態網站(全部是html)將(純腳本)改成(無)。

對于某些程序可能要求everyone有完全控制的權限,可以將網站訪問用戶(如test用戶)對文件夾設置完全控制的權限就行了,并不需要添加everyone來設置完全控制。

七、數據庫安全設置

一定要設置數據庫密碼。

另外。對于sql數據庫建議卸載擴展存儲過程xp_cmdshell

xp_cmdshell是進入操作系統的最佳捷徑,是數據庫留給操作系統的一個大后門。請把它去掉。使用這個SQL語句:

use master

sp_dropextendedproc ‘xp_cmdshell'

如果你需要這個存儲過程,請用這個語句也可以恢復過來。

sp_addextendedproc ‘xp_cmdshell', ‘xpsql70.dll

無論mysql還是sqlserver都要低權限運行,默認都是system最高權限運行了

八、防止access數據庫被下載

在IIS屬性 ——主目錄——配置——映射——應用程序擴展那里添加。mdb文件的應用解析。注意這里的選擇的D LL不要選擇asp.dll,找一個映射里面不使用的dll文件。

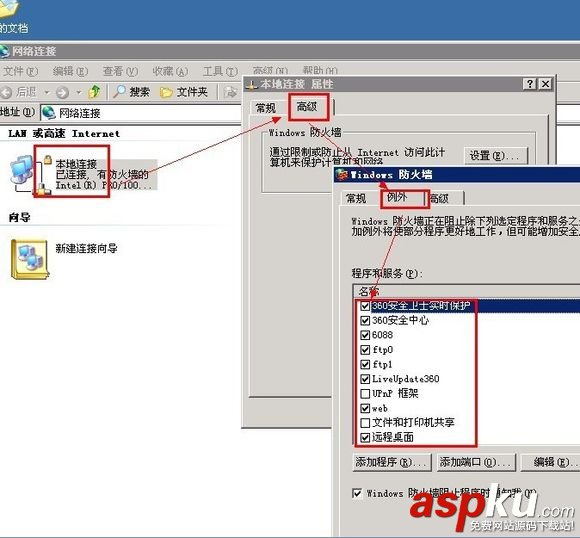

九、利用防火墻限制端口。

對外只打開自己需要的端口,對于vps用戶,需要打開網站服務端口80,遠程登錄端口3389,景安公司提供的密碼修改服務端口6088,如果使用的有serv_u等ftp服務軟件,需要打開21端口。

具體打開端口請參考下面:

1、 右擊網上鄰居選擇“屬性”,===>本地連接==?屬性==?高級?設置

選中”啟用”按鈕.

2、 點擊“例外”==》添加端口。根據自己需要添加對外的端口。注意在添加的端口前面勾選上

3、 添加完端口,點擊”確定”?確定

十、防止列出用戶組和系統進程

如果上傳asp木馬用戶列表可能會被黑客利用,我們應當隱藏起來,方法是:

【開始→程序→管理工具→服務】,找到Workstation,停止它,禁用它。

十一、安裝殺毒軟件

雖然殺毒軟件有時候不能解決問題,但是殺毒軟件避免了很多問題,可以查殺部分木馬程序。建議安裝占用內存資源比較小的殺毒軟件,另外,要經常升級軟件才有效。

繼續補充:

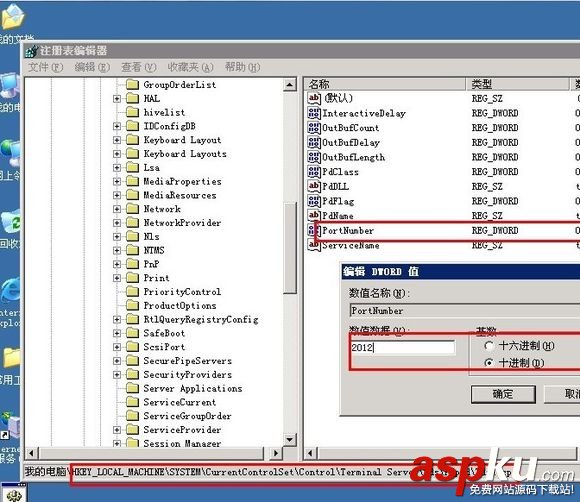

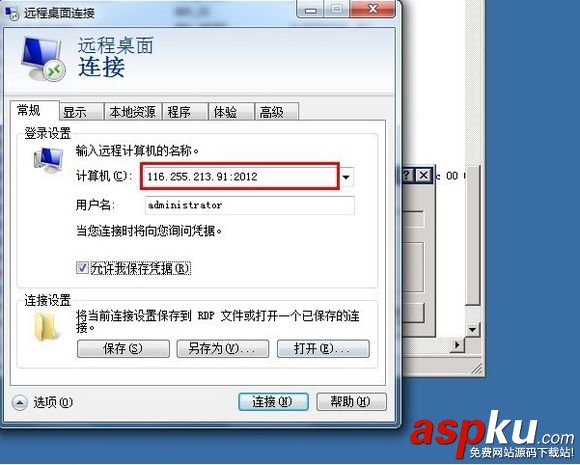

遠程桌面默認端口3389修改

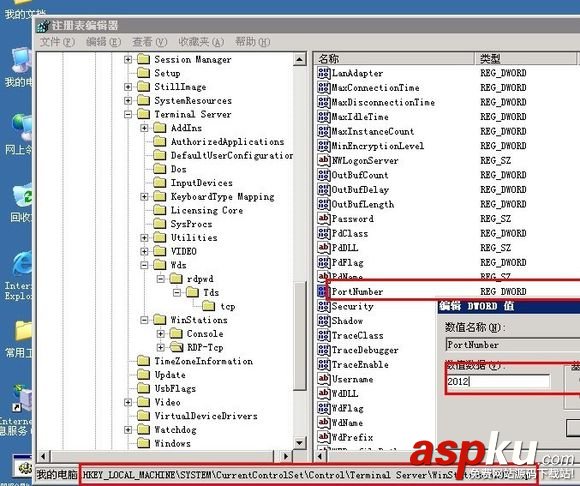

在"開始>運行"中輸入"regedit",打開注冊表編輯器,修改如下:

1.依次展開"HKEY_LOCAL_MACHINE/SYSTEM/CurrentControlSet/Control/Terminal Server/Wds/rdpwd/Tds/tcp",將PortNumber數值改為2012(也可用其他端口號)。

2.依次展開"HKEY_LOCAL_MACHINE/SYSTEM/CurrentControlSet/Control/Terminal Server/WinStations/RDP-Tcp",將PortNumber數值改為2012。

或將下邊內容保存為reg文件,再雙擊運行導入注冊表中即可:

修改遠程端口后重啟即可生效

利用防火墻限制端口

對外只打開自己需要的端口,對于vps用戶,需要打開網站服務端口80,遠程登錄端口3389,景安公司提供的密碼修改服務端口6088,如果使用的有serv_u等ftp服務軟件,需要打開21端口。

具體打開端口請參考下面:

1、 右擊網上鄰居選擇“屬性”,===>本地連接==屬性==高級設置

選中”啟用”按鈕.

2、點擊“例外”==》添加端口。根據自己需要添加對外的端口。注意在添加的端口前面勾選上

3、添加完端口,點擊”確定”確定

安裝殺毒軟件

雖然殺毒軟件有時候不能解決問題,但是殺毒軟件避免了很多問題,可以查殺部分木馬程序。建議安裝占用內存資源比較小的殺毒軟件(服務器安全狗防火墻,金山毒霸殺毒),另外,要經常升級軟件才有效。

在Windows Server 2003中對于IIS的安全設置具有十分重要的意義,所以掌握IIS安全設置的六大技巧是一個網管員必備的基本技能。下面就是對IIS的安全設置的六大技巧。

技巧1、安裝系統補丁

安裝好操作系統之后,最好能在托管之前就完成補丁的安裝,配置好網絡后,如果是2000則確定安裝上了SP4,如果是Windows Server 2003 系統,則最好安裝上SP1,然后點擊開始→Windows Update,安裝所有的關鍵更新。

技巧2、設置端口保護和防火墻

Windows Server 2003 系統的端口屏蔽可以通過自身防火墻來解決,這樣比較好,比篩選更有靈活性,桌面—>網上鄰居—>(右鍵)屬性—>本地連接—>(右鍵)屬性—>高級—>(選中)Internet 連接防火墻—>設置,把服務器上面要用到的服務端口選中 即可。

例如:一臺WEB服務器,要提供WEB(80)、FTP(21)服務及遠程桌面管理(3389)

在“FTP 服務器”、“WEB服務器(HTTP)”、“遠程桌面”前面打上對號

如果你要提供服務的端口不在里面,你也可以點擊“添加”銨鈕來添加,具體參數可以參照系統里面原有的參數。

然后點擊確定。注意:如果是遠程管理這臺服務器,請先確定遠程管理的端口是否選中或添加。

技巧3、合理的權限設置

需要重點設置如下三種權限:

WINDOWS用戶,在WINNT系統中大多數時候把權限按用戶(組)來劃分。在【開始→程序→管理工具→計算機管理→本地用戶和組】管理系統用戶和用戶組。

NTFS權限設置,請記住分區的時候把所有的硬盤都分為NTFS分區,然后我們可以確定每個分區對每個用戶開放的權限。【文件(夾)上右鍵→屬性→安全】在這里管理NTFS文件(夾)權限。

IIS匿名用戶,每個IIS站點或者虛擬目錄,都可以設置一個匿名訪問用戶(現在暫且把它叫“IIS匿名用戶”),當用戶訪問你的網站的.ASP文件的時候,這個.ASP文件所具有的權限,就是這個“IIS匿名用戶”所具有的權限。

設置好上述用戶和文件系統權限后,還要記住設置如下的磁盤權限,設置原則如下:

系統盤及所有磁盤只給 Administrators 組和 SYSTEM 的完全控制權限

系統盤/Documents and Settings 目錄只給 Administrators 組和 SYSTEM 的完全控制權限

系統盤/Documents and Settings/All Users 目錄只給 Administrators 組和 SYSTEM 的完全控制權限

系統盤/Inetpub 目錄及下面所有目錄、文件只給 Administrators 組和 SYSTEM 的完全控制權限

系統盤/Windows/System32/cacls.exe、cmd.exe、net.exe、net1.exe 文件只給 Administrators 組和 SYSTEM 的完全控制權限

技巧4、禁用不必要的服務

操作路徑為:開始菜單—>管理工具—>服務

Print Spooler

Remote Registry

TCP/IP NetBIOS Helper

Server

以上是在Windows Server 2003 系統上面默認啟動的服務中禁用的,默認禁用的服務如沒特別需要的話不要啟動。

技巧5、卸載不安全的組件

最簡單的辦法是直接卸載后刪除相應的程序文件。將下面的代碼保存為一個.BAT文件,( 以下均以 WIN2000 為例,如果使用Windows Server 2003 系統,則系統文件夾應該是 C:/WINDOWS/ )

regsvr32/u C:/WINNT/System32/wshom.ocx

del C:/WINNT/System32/wshom.ocx

regsvr32/u C:/WINNT/system32/shell32.dll

del C:/WINNT/system32/shell32.dll

然后運行一下,Wscript.Shell, Shell.application, Wscript.Network就會被卸載了。可能會提示無法刪除文件,不用管它,重啟一下服務器即可。

技巧6、IIS服務器安全的防護原則

一般情況下,黑客總是瞄準論壇等程序,因為這些程序都有上傳功能,他們很容易的就可以上傳ASP木馬,即使設置了權限,木馬也可以控制當前站點的所有文件了。另外,有了木馬就然后用木馬上傳提升工具來獲得更高的權限,我們關閉shell組件的目的很大程度上就是為了防止攻擊者運行提升工具。

如果論壇管理員關閉了上傳功能,則黑客會想辦法獲得超管密碼,比如,如果你用動網論壇并且數據庫忘記了改名,人家就可以直接下載你的數據庫了,然后距離找到論壇管理員密碼就不遠了。

作為管理員,我們首先要檢查我們的ASP程序,做好必要的設置,防止網站被黑客進入。另外就是防止攻擊者使用一個被黑的網站來控制整個服務器,因為如果你的服務器上還為朋友開了站點,你可能無法確定你的朋友會把他上傳的論壇做好安全設置。這就用到了前面所說的那一大堆東西,做了那些權限設置和防提升之后,黑客就算是進入了一個站點,也無法破壞這個網站以外的東西。

新聞熱點

疑難解答

圖片精選