一、實驗目標

在上一次“Linux基礎網絡搭建實驗”中,內、外網虛擬機之所以能Ping通,是因為暫時關閉了防火墻,然而現實中這樣操作顯然存在很大的安全隱患,所以本次實驗在上次實驗的基礎下,開啟防火墻,并配置防火墻規則,使得內、外網虛擬機任然能夠Ping通。

(Linux基礎網絡搭建實驗:Linux網絡搭建基礎實驗(1) )

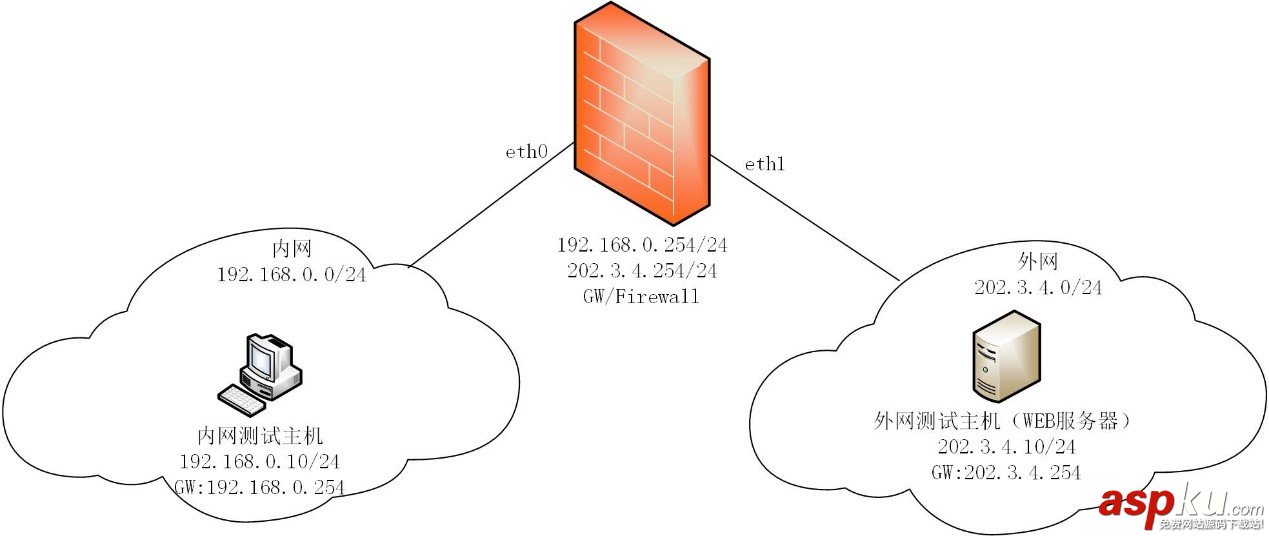

網絡拓撲圖:

二、實驗步驟

1、搭建如圖所示的網絡(參考“Linux基礎網絡搭建實驗”)

2、在網關上開啟防火墻,此時內網虛擬機不能Ping通外網虛擬機

[root@lyy 桌面]# service iptables start

3、清除防火墻(Filter)所有規則

一般來說,在重新制定防火墻規則的時候,應先將原先規則清楚,然后再一條一條來設置

[root@lyy 桌面]# iptables -F //刪除所有已定的規則[root@lyy 桌面]# iptables -X //殺掉多有使用者”自定義“的chain(或者說tables)[root@lyy 桌面]# iptables -Z //將所有的chain的計數與流量統計都歸零

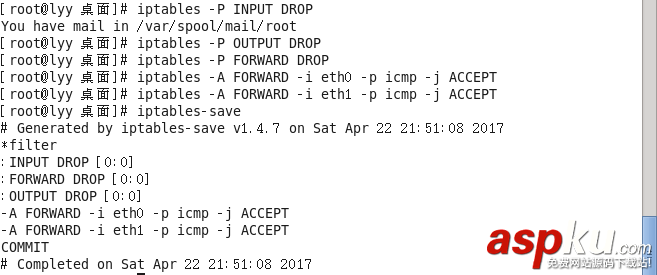

4、定義默認規則

[root@lyy 桌面]# iptables -P INPUT DROP //-P:定義策略(Policy)[root@lyy 桌面]# iptables -P OUTPUT DROP[root@lyy 桌面]# iptables -P FORWARD DROP[root@lyy 桌面]# iptables -A FORWARD -i eth0 -p icmp -j ACCEPT[root@lyy 桌面]# iptables -A FORWARD -i eth1 -p icmp -j ACCEPT[root@lyy 桌面]# iptables-save //列出完整的防火墻規則

規則解釋:

iptables -A FORWARD -i eth0 -p icmp -j ACCEPT

新增一條轉發規則,允許從eth0進來的Ping包通過

-A:add,表示新增一條規則,位置在原本規則的最后面

-i:input,從哪個接口進,需要與INPUT鏈配合

-p:設定此規則適用于哪種數據包格式(如:tcp、udp、icmp和all)

icmp:Ping包

-j:后面接動作,主要的動作有:接受(ACCEPT)、丟棄(DROP)、拒絕(REJECT)及記錄(LOG)

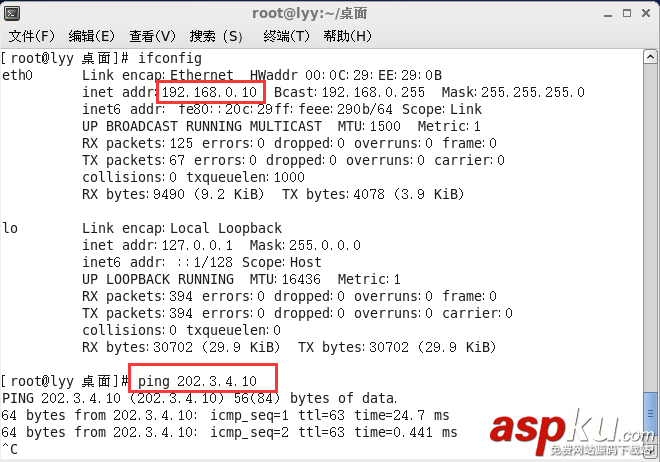

三、測試結果

在內網虛擬機上Ping外網虛擬機

以上就是本文的全部內容,希望對大家的學習有所幫助,也希望大家多多支持VEVB武林網。

新聞熱點

疑難解答