1、實驗目標

以實驗“防火墻配置-訪問外網WEB”為基礎,在WEB服務器上安裝Wireshark,設置Wireshark的過濾條件為捕獲HTTP報文,在Wireshark中開啟捕獲,在內網測試機上訪問WEB服務器,查看捕獲結果,再在網關防火墻上設置SNAT,查看捕獲結果

(防火墻配置-訪問外網WEB:linux防火墻配置教程之訪問外網web實驗(3) )

2、SNAT(source network address translation)

源地址轉換,其作用是將ip數據包的源地址轉換成另外一個地址,俗稱IP地址欺騙或偽裝

內部地址要訪問公網上的服務時(如web訪問),內部地址會主動發起連接,由路由器或者防火墻上的網關對內部地址做個地址轉換,將內部地址的私有IP轉換為公網的公有IP,網關的這個地址轉換稱為SNAT,主要用于內部共享IP訪問外部,同時可以保護內網安全

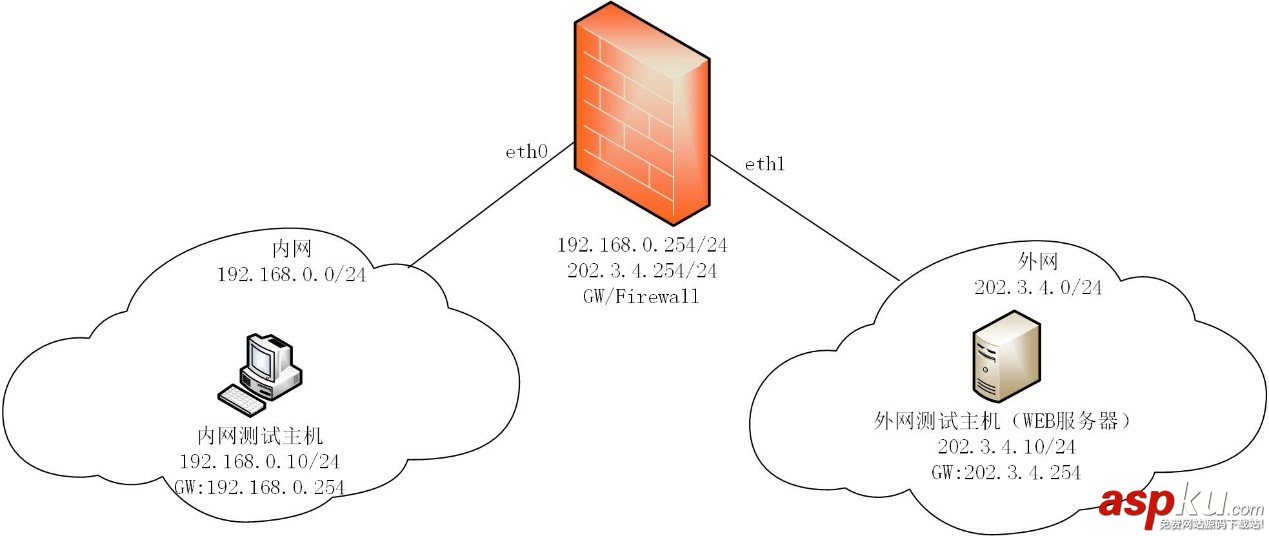

3、實驗拓撲

4、實驗步驟

(1)完成“防火墻配置-訪問外網WEB”實驗

(2)在WEB服務器上安裝Wireshark

1)配置本地Yum源

2)安裝Wireshark

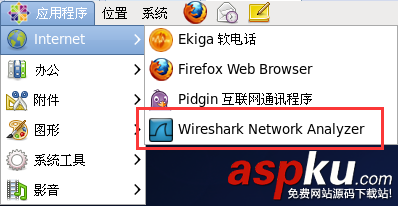

3)打開Wireshark

安裝完成之后,點擊“應用程序”——“Internet”——“Wireshark”即可打開

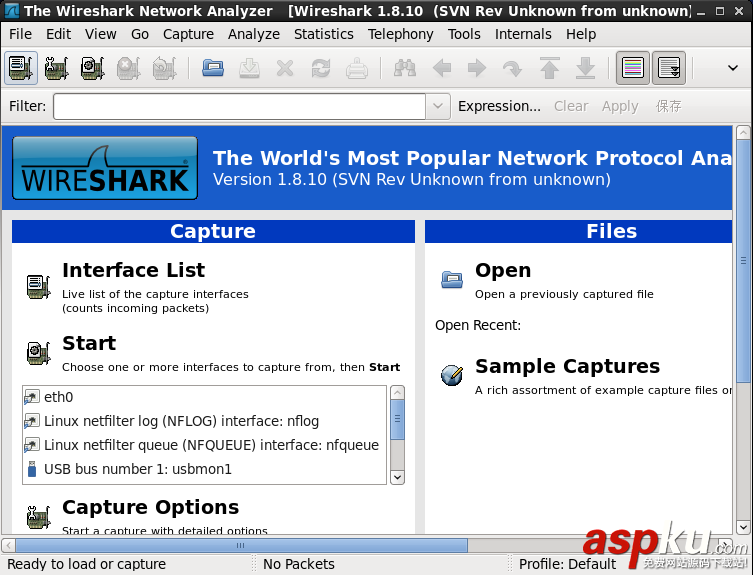

(3)設置Wireshark的過濾條件為捕獲HTTP報文

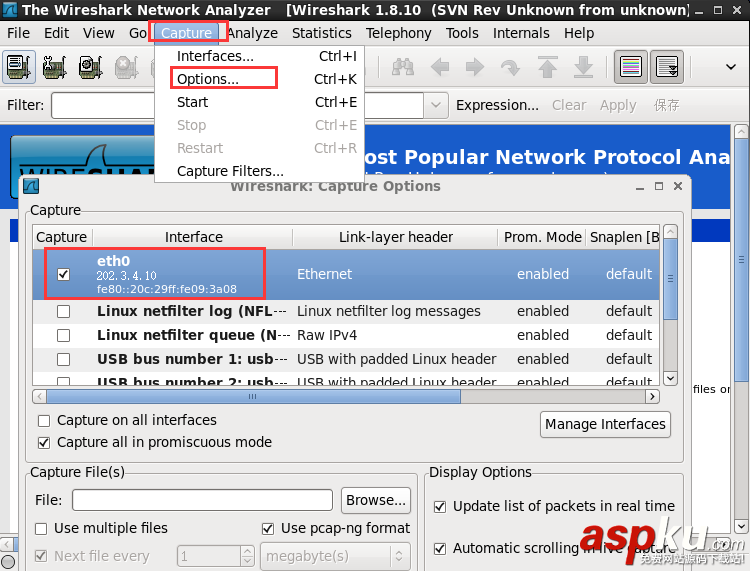

點擊“Capture”——“Option”——在彈出的窗口中勾選“eht0”

雙擊“eth0”——在彈出的窗口中點擊“Capture Filter”——點擊“HTTP TCP port(80)”——確定

(4)在內網測試機上訪問WEB服務器

此時看到的源地址是內網測試機的地址192.168.0.10

(5)在網關防火墻上設置SNAT

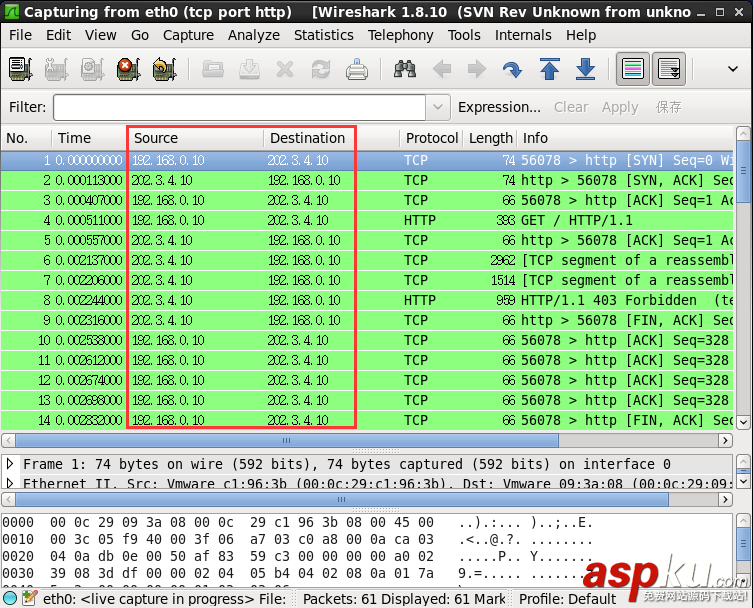

(6)內網測試機上訪問WEB服務器,捕獲結果如下:

此時,源地址已經被替換成了網關的eth1的IP地址,SNAT的目的已經達到!

以上就是本文的全部內容,希望對大家的學習有所幫助,也希望大家多多支持VEVB武林網。

新聞熱點

疑難解答