通過控制文件夾權限來提高站點的安全性。

這一篇權限設置包括二個方面,一個是系統目錄、盤符的權限,一個是應用程序的上傳文件夾權限設置。

系統目錄

確保所有盤符都是NTFS格式,如果不是,可以用命令 convert d:/fs:ntfs 轉換為NTFS格式。

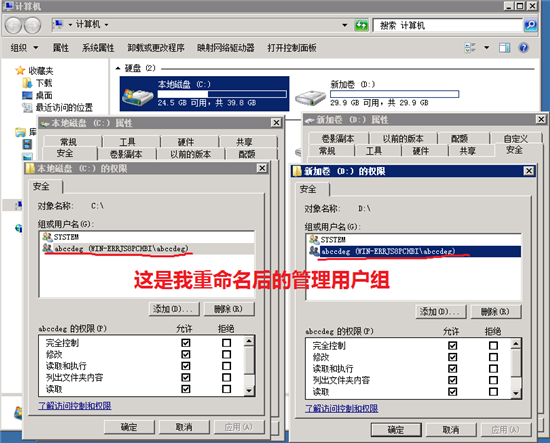

所有磁盤根目錄只給system和administrators權限,其它刪除。

其中系統盤符會有幾個提示,直接確定就可以了。在做這步操作之前,你的運行環境軟件必須都安裝好以后才能做。不然可能會導致軟件安裝錯誤,記住一點所有安全性的操作設置都必須在軟件安裝完以后才能進行。

站點目錄

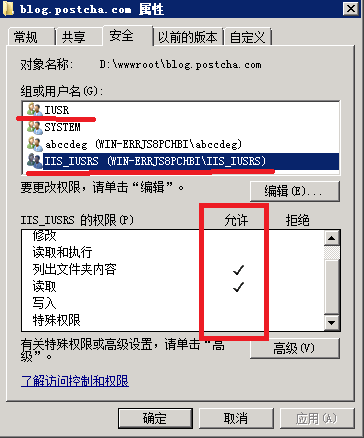

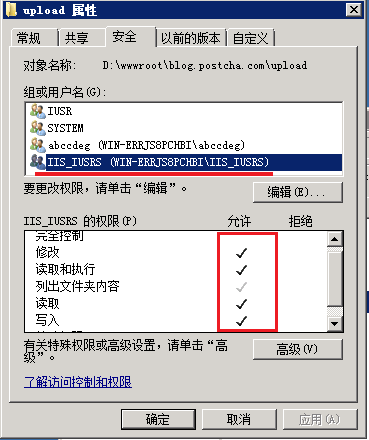

每個網站對應一個目錄,并為這個網站目錄加上IUSR和IIS_IUSRS權限,都只給“列出文件夾內容”和“讀取”權限。

例如我在D盤根目錄下創建了一個wwwroot的目錄,再在里面創建了一個blog.postcha.com的目錄,這個目錄里面放的是我的網站程序。其中wwwroot只要繼存d盤的權限即可,而blog.postcha.com這個目錄,我們需要再添加二個權限,即IUSR和IIS_IUSRS。

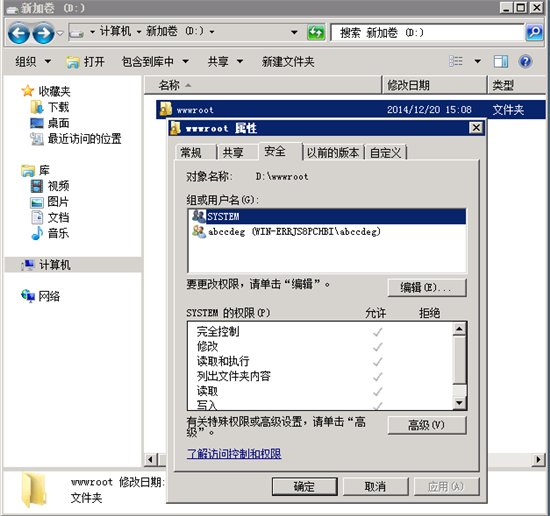

wwwroot權限:

站點目錄權限:

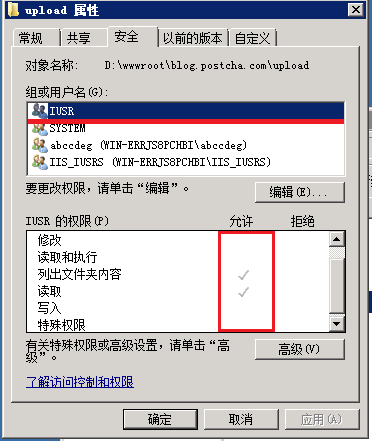

一般的網站都有上傳文件、圖片功能,而用戶上傳的文件都是不可信的。所以還要對上傳目錄作單獨設置。上傳目錄還需要給IIS_IUSRS組再添加“修改”、“寫入”權限。

經過上面這樣設置承在一個執行權限,一旦用戶上傳了惡意文件,我們的服務器就淪陷了,但是我們這里又不能不給,所以我們還要配合IIS來再設置一下。

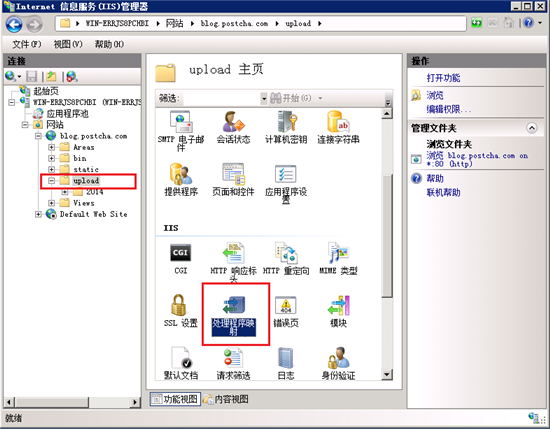

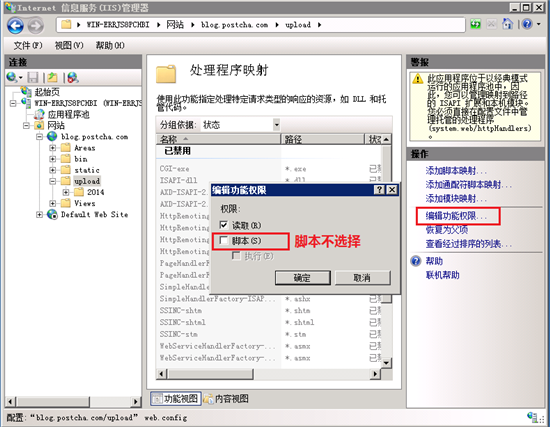

在iis7以上版本里,這個設置非常的方便。打開IIS管理器,找到站點,選中上傳目錄,在中間欄IIS下雙擊打開“處理程序映射”,再選擇“編輯功能權限”,把“腳本”前面的勾掉就可以了。

好了,我們打開upload文件夾看一下,是不是多了一個web.config。

web.config里的內容如下:

<?xml version="1.0" encoding="UTF-8"?><configuration> <system.webServer> <handlers accessPolicy="Read" /> </system.webServer></configuration>

意思是upload目錄下的所有文件(包括所有子文件夾下的)將只有只讀權限。這樣用戶即使上傳了惡意文件,也發揮不了作用。

<handlers accessPolicy="Read" />的取值可以為“Read, Execute, Script”,分別表示“只讀、執行、腳本”。

每個網站程序的功能不同,設置也各不相同。最少的權限就是最大的安全。

原創作品,允許轉載,轉載時請務必以超鏈接形式標明文章 原始出處 、作者信息和本聲明。否則將追究法律責任。

武林網之家小編補充:

禁止腳本執行可以參考這篇文章://www.jb51.net/article/86201.htm

新聞熱點

疑難解答

圖片精選