SERV-U FTP 服務(wù)器的設(shè)置:

一般來(lái)說(shuō),不推薦使用srev-u做ftp服務(wù)器,主要是漏洞出現(xiàn)的太頻繁了,但是也正是因?yàn)槠洳僮骱?jiǎn)單,功能強(qiáng)大,過(guò)于流行,關(guān)注的人也多,才被發(fā)掘出bug來(lái),換做其他的ftp服務(wù)器軟件也一樣不見(jiàn)得安全到哪兒去。

當(dāng)然,這里也有款功能跟serv-u同樣強(qiáng)大,比較安全的ftp軟件:Ability FTP Server

設(shè)置也很簡(jiǎn)單,不過(guò)我們這里還是要迎合大眾胃口,說(shuō)說(shuō)關(guān)于serv-u的安全設(shè)置。

首先,6.0比從前5.x版本的多了個(gè)修改本地LocalAdministrtaor的密碼功能,其實(shí)在5.x版本里可以用ultraedit-32等編輯器修改serv-u程序體進(jìn)行修改密碼端口,6.0修補(bǔ)了這個(gè)隱患,單獨(dú)拿出來(lái)方便了大家。不過(guò)修改了管理密碼的serv-u是一樣有安全隱患的,兩個(gè)月前臭要飯的就寫(xiě)了新的采用本地sniff方法獲取serv-u的管理密碼的exploit,正在網(wǎng)上火賣(mài)著,不過(guò)這種sniff的方法,同樣是在獲得 webshell的條件后還得有個(gè)能在目錄里有"執(zhí)行"的權(quán)限,并且需要管理員再次登陸運(yùn)行serv-u administrator的時(shí)候才能成功。所以我們的管理員要盡量避上以上幾點(diǎn)因素,也是可以防護(hù)的。

另外serv-u的幾點(diǎn)常規(guī)安全需要設(shè)置下:

選中"Block "FTP_bounce"attack and FXP"。什么是FXP呢?通常,當(dāng)使用FTP協(xié)議進(jìn)行文件傳輸時(shí),客戶端首先向FTP服務(wù)器發(fā)出一個(gè)"PORT"命令,該命令中包含此用戶的IP地址和將被用來(lái)進(jìn)行數(shù)據(jù)傳輸?shù)亩丝谔?hào),服務(wù)器收到后,利用命令所提供的用戶地址信息建立與用戶的連接。大多數(shù)情況下,上述過(guò)程不會(huì)出現(xiàn)任何問(wèn)題,但當(dāng)客戶端是一名惡意用戶時(shí),可能會(huì)通過(guò)在PORT命令中加入特定的地址信息,使FTP服務(wù)器與其它非客戶端的機(jī)器建立連接。雖然這名惡意用戶可能本身無(wú)權(quán)直接訪問(wèn)某一特定機(jī)器,但是如果FTP服務(wù)器有權(quán)訪問(wèn)該機(jī)器的話,那么惡意用戶就可以通過(guò)FTP服務(wù)器作為中介,仍然能夠最終實(shí)現(xiàn)與目標(biāo)服務(wù)器的連接。這就是FXP,也稱跨服務(wù)器攻擊。選中后就可以防止發(fā)生此種情況。

|

另外在"Block anti time-out schemes"也可以選中。其次,在"Advanced"選項(xiàng)卡中,檢查 "Enable security"是否被選中,如果沒(méi)有,選擇它們。

IIS的安全:

刪掉c:/inetpub目錄,刪除iis不必要的映射

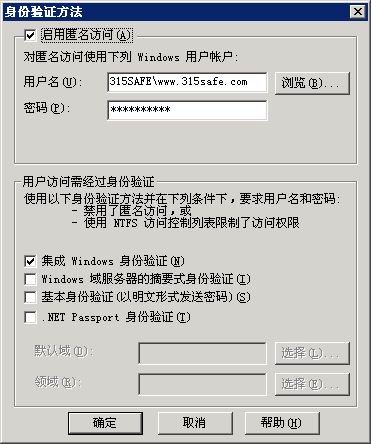

首先是每一個(gè)web站點(diǎn)使用單獨(dú)的IIS用戶,譬如這里,新建立了一個(gè)名為www.315safe.com ,權(quán)限為guest的。

|

|

在IIS里的站點(diǎn)屬性里"目錄安全性"---"身份驗(yàn)證和訪問(wèn)控制"里設(shè)置匿名訪問(wèn)使用下列Windows 用戶帳戶"的用戶名密碼都使用www.315safe.com 這個(gè)用戶的信息.在這個(gè)站點(diǎn)相對(duì)應(yīng)的web目錄文件,默認(rèn)的只給IIS用戶的讀取和寫(xiě)入權(quán)限(后面有更BT的設(shè)置要介紹)。

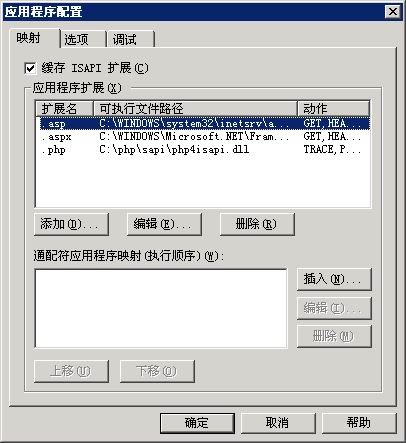

在"應(yīng)用程序配置"里,我們給必要的幾種腳本執(zhí)行權(quán)限:ASP.ASPX,PHP,

IIS6.0由于運(yùn)行機(jī)制的不同,出現(xiàn)了應(yīng)用程序池的概念。一般建議10個(gè)左右的站點(diǎn)共用一個(gè)應(yīng)用程序池,應(yīng)用程序池對(duì)于一般站點(diǎn)可以采用默認(rèn)設(shè)置,

新聞熱點(diǎn)

疑難解答

圖片精選